ESPECIALISTAS RASTREARON AL GRUPO QUE OFRECÍA HASTA TUTORIALES PARA COMETER LOS FRAUDES

«No hemos podido entregar su paquete»: así opera la red que ofrece kits para ejecutar estafas por mensajes de texto

14.02.2024

Hoy nuestra principal fuente de financiamiento son nuestros socios. ¡ÚNETE a la Comunidad +CIPER!

ESPECIALISTAS RASTREARON AL GRUPO QUE OFRECÍA HASTA TUTORIALES PARA COMETER LOS FRAUDES

14.02.2024

Dos expertos en ciberseguridad investigaron qué hay detrás de la extendida estafa telefónica que, simulando la entrega de un paquete, busca extraer datos de tarjetas bancarias. Luego de rastrear decenas de números que enviaban esos mensajes y las URL que aparecen en ellos, descubrieron una verdadera comunidad dedicada a perfeccionar las estafas por mensajería y un canal de Telegram chino que vende kits con instrucciones para llevar a cabo este delito. Los hallazgos fueron denunciados al Equipo de Respuesta ante Incidentes de Seguridad Informática (CSIRT), dependiente del Ministerio del Interior.

“No podemos organizar la entrega del paquete porque la direccion que proporciono no coincide con su codigo postal, actualice” (sic). En los últimos meses, cientos de personas han reportado que recibieron mensajes como este en su teléfono. Puede haber variaciones en el texto: a veces los remitentes simulan ser empresas específicas, como Correos de Chile o Chilexpress; en otras, señalan que faltan datos como la dirección o el código postal, o derechamente piden que se pague para sacar la supuesta encomienda de Aduanas. Pero, el objetivo final siempre es el mismo: robar datos de tarjetas bancarias.

Ante el explosivo aumento de este tipo de mensajes, Rodrigo Apablaza y Carlos Baeza, ingenieros expertos en ciberseguridad, decidieron investigar qué había detrás de este smishing, una actividad criminal que mezcla el phishing con los mensajes SMS –de allí su nombre– para obtener datos confidenciales de los usuarios. Al cabo de dos meses, y luego de rastrear números telefónicos, direcciones IP e hipervínculos, desenredaron una madeja de empresas y personas que, con o sin dolo, sostienen la proliferación de este tipo de estafas.

“Los resultados de la investigación indican que nos enfrentamos a un grupo de ciberdelincuentes internacionales”, dicen Apablaza y Baeza, quienes trabajan haciendo auditorías en ciberseguridad para la banca privada y son fundadores de Twoko, un laboratorio especializado en esta materia.

Los hilos que tiraron en este trabajo los llevaron hasta un usuario de Telegram identificado como @chenlun, quien vende paquetes con instrucciones para montar estafas por SMS. Hasta hace poco, un canal de YouTube con el mismo nombre cargaba tutoriales para ejecutar sus “campañas maliciosas”, como se le llama a este tipo de actividades. La red ofrece un kit de información muy detallada para montar una página web que suplanta a alguna institución real. Esa página falsa es el sitio al que los SMS maliciosos redirigen a los usuarios. Las personas que caen en el engaño entran a esas páginas y registran sus datos bancarios, pensando que están en una web segura. Y entonces esa información llega a las manos de los delincuentes.

Los expertos basaron su trabajo en una muestra de 80 números que enviaron este tipo de mensajes a los propios autores o a su círculo cercano. Sistematizar la información les permitió identificar datos importantes, como que todos los números comenzaban con el prefijo “56 44”, que no se les podía llamar y que probablemente pertenecían a algún callcenter.

“Como equipo consideramos que tenemos dos grandes hallazgos. El primero es que logramos identificar al grupo de cibercriminales tras estas campañas y tenemos evidencia de cómo este grupo ofrece información muy detallada para montar el kit de la página web que suplanta a alguna institución, que es donde finalmente te dirigen estos SMS, y donde tus datos bancarios son filtrados. El segundo, es que estas campañas son enviadas por empresas proveedores de internet o que ofrecen el servicio de envío de mensajes masivos, lo que involucra muchos elementos y componentes técnicos además del aprovechamiento de vacíos normativos y tecnológicos”, apuntan los investigadores.

La combinación entre esos elementos, dicen Baeza y Apablaza, explica la alta propagación de la estafa y su tasa de éxito, ya que los sitios web impostados suelen ser copias casi exactas de los originales. Para no caer en la estafa, los expertos aconsejan fijarse en “que los mensajes estén bien escritos, sin faltas de ortografía o redacción, desconfiar de remitentes desconocidos, de promociones, cupones o concursos, nunca facilitar información personal o hacer clic en los enlaces y por ningún motivo descargar archivos adjuntos”.

Baeza y Apablaza entregaron un reporte detallado de su análisis al Equipo de Respuesta ante Incidentes de Seguridad Informática (CSIRT), dependiente del Ministerio del Interior, a través del formulario web y, adicionalmente, por un correo institucional en octubre de 2023. Sin embargo, indican que hasta el momento no han recibido ninguna confirmación de recepción de su denuncia.

Consultado por CIPER, el CSIRT confirmó en una respuesta por escrito que recibió la denuncia, aunque no explicitó qué acciones tomará al respecto:

“Acusamos recibo de la información el 13 de octubre de 2023. Como se mencionó en la respuesta, y al igual que con todos los reportes que recibimos de personas, organismos públicos y empresas privadas, nuestros especialistas lo incorporaron a los antecedentes de su trabajo, de manera de comunicar a la ciudadanía y a los encargados de ciberseguridad de fraudes y amenazas digitales, tanto en nuestro sitio web como en nuestras redes sociales (…). Enfatizamos que la clave para combatir este tipo de estafas está en la concientización de la ciudadanía, ayudándolos a identificar mensajes maliciosos no importando el medio por el que los reciban (SMS, email, WhatsApp, llamadas, entre otros)».

Los investigadores afirman que hicieron este trabajo en sus tiempos libres y “por interés personal”. “Las estafas por SMS no son nuevas, pero, esta nos llamó la atención porque era muy masiva y casi todo nuestro círculo decía que recibían estos mensajes una o más veces al día. A diferencia de hace algunos años, las estafas telefónicas hoy incorporan mucha más tecnología”, declara Rodrigo Apablaza.

En un principio, esperaban encontrarse con “campañas artesanales” de fraude informático. Sin embargo, a medida que fueron adentrándose en la ingeniería detrás de las estafas, se convencían de que estas iniciativas criminales se comportan como “un verdadero modelo de negocios”.

En el blog de su laboratorio, Apablaza y Baeza profundizan en uno de los aspectos más críticos del smishing que se ha masificado en Chile: la vulnerabilidad de los usuarios. “Una de las principales problemáticas asociadas a esta creciente ola de estafas telefónicas es la falta de mecanismos de protección efectivos para los usuarios finales. A diferencia del correo electrónico, donde existen sistemas antispam bien establecidos, el ámbito de los SMS maliciosos carece de una protección equivalente. Esto deja a los usuarios en una situación vulnerable, ya que se ven expuestos a las amenazas sin una capa de seguridad sólida que los resguarde”, se lee en el blog.

Para este trabajo en particular, entre ambos recolectaron cerca de 80 mensajes de texto que invitaban a un sitio web para destrabar el envío de un supuesto paquete. Todos provenían de números desconocidos. Ese levantamiento tuvo como objetivo “identificar patrones o información relevante que pudiera ayudar a determinar el origen de estas estafas”.

La información fue organizada por el número de origen, fecha de envío, contenido del mensaje y URL fraudulenta. “Una vez que se agruparon los datos mediante inteligencia artificial, analizamos las URL y posteriormente los números desde donde se envían los mensajes de texto, para luego cruzar esta información con fuentes públicas de información, principalmente de Subtel (Subsecretaría de Telecomunicaciones)”, explican.

El análisis de los números arrojó el primer patrón común: todos comenzaban con “56 44”. Esos dígitos corresponden a la zona primaria de telefonía IP (tecnología que permite hacer llamadas por internet con transmisión de voz y datos). También observaron que se repetían con frecuencia los tres dígitos que seguían al prefijo (56 44 217 XXXX, 56 44 236 XXXX, etc.)

Luego, consultaron la base de datos sobre los proveedores de telefonía IP de la Subtel, donde se pueden chequear las empresas que tienen autorización para explotar este servicio y los números asignados a ellas.

Finalmente, pudieron identificar que los mensajes con estafas que recolectaron en su muestra provenían de siete compañías que ofrecen servicios legítimos de mensajería masiva. Para los investigadores, este es uno de sus hallazgos más preocupantes, ya que evidencia que “la mayoría de los mensajes SMS recopilados corresponden a servicios legítimos”, lo que facilita la difusión de este tipo de delitos.

En sus conclusiones, Apablaza y Baeza sugirieron que estas empresas lleven a cabo “investigaciones exhaustivas con el fin de identificar y bloquear posibles accesos no autorizados a sus servicios”. Los nombres de las siete compañías fueron incluidos en la denuncia que se hizo llegar al CSIRT del Ministerio del Interior: Netline Telefónica Ltda., Idustel Chile Ltda., Andes Inversiones SpA, Cellplus SpA, Hablaip SpA, TCS Chile SpA e Intermax SpA.

CIPER llamó a las centrales telefónicas de atención a usuarios de las siete empresas, pero seis de ellas no respondieron. La compañía que contestó la llamada fue Netline, empresa que comentó que los actores detrás de este smishing son “ciberdelincuentes muy avezados y con alcance global, y no existe una regulación específica al respecto”. También destacó que, por las normas de protección de la privacidad, las compañías que ofrecen este servicio no tienen acceso al contenido de los mensajes, por lo que los responsables son los emisores.

“Es importante considerar que los proveedores de servicios de telecomunicaciones proporcionan el transporte del mensaje de texto desde el origen hasta la entrega en el operador de destino, suministrando la ‘carretera digital’ para el viaje de las comunicaciones, pero, por normas de protección de la privacidad, sin tener acceso al contenido del mensaje (ya sea de voz, de datos o de SMS), siendo el único responsable de dicho detalle, el emisor”, señaló Netline.

“Respecto del servicio de mensajería SMS, durante todo 2023, Netline recibió solo 3 reclamos. Puesto que esta tasa de reclamabilidad es muy baja, no figura en los reportes de Subtel y Sernac. De todas formas, en Netline existe un monitoreo y estudio permanentes de los reclamos, tanto de los que son recibidos de manera directa, como los que canalizan Sernac o Subtel, de forma de tomar acciones preventivas en caso de detectarse alguna situación irregular”, agregó la empresa.

Una vez que se agotó la recopilación de información sobre los números de teléfono y los proveedores de telefonía IP detrás de ellos, se abocaron a rastrear las URL que se adjuntaban en los mensajes y que, supuestamente, correspondía a un enlace de Correos de Chile.

Al analizar el código de fuente del sitio al que conducía la URL, encontraron comentarios en chino y un nombre que sería clave para comprender la extensión de esta red de estafas: Chenlun.

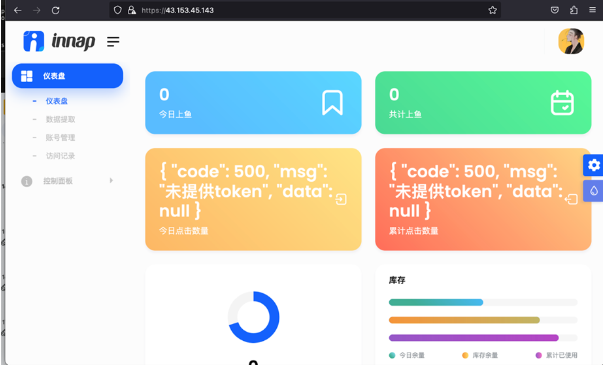

“En este punto pudimos identificar que el desarrollador de la plataforma provenía específicamente de China. Además, siguiendo la IP (43.153.45.143), logramos encontrar desde dónde se administraba este smishing”, indica Apablaza.

El siguiente paso fue recopilar información sobre @chenlun, el usuario que apareció mientras revisaban el código de fuente. La búsqueda arrojó más luces sobre la extensión de la estafa que indagaban: “Resulta que, al buscar a este usuario que nos comenzó a aparecer, llegamos hasta canales de Telegram asociados a su nombre en los que se venden ‘packs de smishing’. Allí también se puede encontrar información técnica sobre la plataforma de administración que ejecuta estas estafas. Nos dimos cuenta de que hay toda una red detrás de estas campañas maliciosas de SMS”, sostiene Apablaza.

Otras páginas dedicadas a la ciberseguridad también lo identifican como una pieza clave en la ejecución de estafas vía smishing. Esos hallazgos confirman que esta forma de operar es un fenómeno mundial, y que en cada país se adapta según los servicios de correspondencia locales (Correos de Chile o Chilexpress en nuestro caso).

Uno de esos sitios, fundado por un experiodista del Washington Post especializado en cibercrimen, advierte sobre el incremento de estafas por SMS que simulan ser el Servicio Postal de Estados Unidos (USPS). En ese artículo se describe a @chenlun como “un usuario de Telegram que ofrece vender códigos de fuentes personalizados para páginas de phising”.

Una página oficial de Entel dedicada al reporte de amenazas digitales identifica al mismo usuario como “un orquestador chino de robo de tarjetas de crédito a través de sitios web falsos”. Aquí se ofrece una descripción mucho más específica sobre su método y los productos que ofrece:

“Chenlun ofrece tres opciones de alquiler de código fuente de sitios web de phishing sofisticados. La primera opción, ‘Phishing Básico con Tarjeta de Crédito’, solicita información de tarjetas de crédito por 100 unidades mensuales, alrededor de 92 euros. La segunda opción, ‘Código de Verificación Regular’, por 200 unidades mensuales equivalente a 184 euros, involucra al usuario en el proceso de fraude. La tercera, ‘PIN de Banca en Línea’, a 250 unidades mensuales, permite acceso a cuentas bancarias. Chenlun utiliza Telegram para promocionar sus servicios y mantiene un canal de YouTube con tutoriales sobre implementación de campañas de phishing. Las actividades de Chenlun resaltan la sofisticación y gravedad de las amenazas cibernéticas actuales”.

Panel de administración de la plataforma de smishing, al que es posible ingresar pegando la IP identificada por los investigadores. Fuente: Twoko.

Canales de Telegram asociados al usuario @chenlun, en los que se venden “pack de smishing” y se imparten conocimientos para ejecutar la plataforma de administración de estafas. Fuente: Twoko.

En el blog donde Baeza y Apablaza exhiben parte de su investigación, se señala que “la comunidad en torno a los productos Chenlun parece activa y en crecimiento. Cada día se unen nuevos usuarios y diariamente se publican anuncios de servicios de otros individuos. Es importante mencionar que Chenlun sólo proporciona la fuente front-end (la interfaz de los sitios falsos) como servicio, aunque comparte tutoriales y consejos sobre cómo implementar sus productos en una campaña de la vida real”.

A la luz de estos resultados, los investigadores chilenos concluyeron que las campañas maliciosas que estudiaron “son ejecutadas por una red de cibercriminales conocida como ‘Triad Smishing’”, un grupo “delictivo que ofrece una infraestructura de cibercrimen como servicio, suministrando kits personalizados a otros actores maliciosos” a nivel internacional. Las páginas extranjeras detallan que estas estafas se han reportado en Reino Unido, Nueva Zelanda, España, Suecia, Italia, Estados Unidos, Polonia, Indonesia y Chile.

Uno de los aspectos más graves, señalan Baeza y Apablaza, es que la promoción del cibercrimen como un modelo de negocios ha provocado que este tipo de delitos “sea más accesible para una gama más amplia de personas, lo que significa que no es necesario ser un experto en seguridad informática para llevar a cabo actividades delictivas en línea”.

A ojos de los investigadores, esto, sumado a “vacíos normativos y tecnológicos acerca de la distribución de SMS”, permiten que estas estafas tengan “un alto grado de masividad con bajos niveles de control”.